2024.04.16

2024.04.16 8638

8638

零信任框架近年在国内发展趋于成熟,落地案例也越来越多,在抵御诸如网络钓鱼的常见、勒索病毒等攻击中起到了重要作用,其中身份和验证、决策和授权是零信任框架落地过程中至关重要的挑战。云安全联盟大中华区发布报告《面向IAM的零信任原则与指南》(以下简称指南), 旨在通过零信任的视角来审视现存和新的身份、访问管理和云解决方案,提出身份和验证、决策和授权的最佳实践。

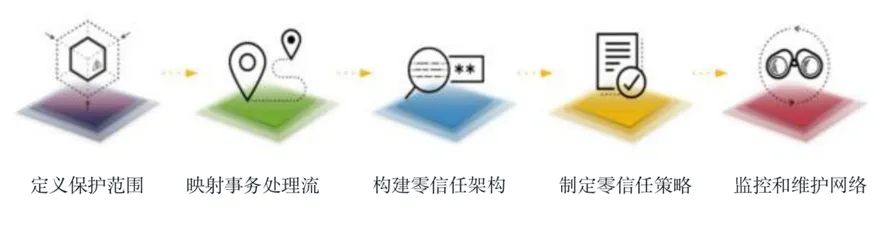

依据美国国家安全电信咨询委员会(NSTAC)对零信任实施方法论明确了零信任实施过程,包括了五个步骤:

本指南围绕NSTAC零信任实施方法论从主体访问客体资源的过程,透过零信任的视角来审视身份和访问管理;从身份的认证和确认,到策略定义和决策方法。下面从用户访问资源的完整过程,从身份识别、身份验证、决策因子和决策策略分别阐述怎么通过面向身份来架构零信任。

01 身份识别

零信任策略对于访问决策,不再仅依赖静态凭证或角色,而是先评估身份属性和标识,然后基于动态属性评估每个请求的上下文,主体访问过程的上下文包括这些属性:

- 用户及其所属的群组(谁 Who)

- 位置(在哪 Where)

- 设备(什么 What)

- 时间(何时 When)

- 应用程序类型(如何 How)

- 用户和资源的行为和风险水平

在任何零信任架构中的挑战在于,正确管理组织中真正具有权威性的实体和属性的数据。同样重要的是,确保组织及其拥有管理权限的系统(如云系统)能够从其权威身份来源中获取具有已知可信度的受信任身份属性和标识。

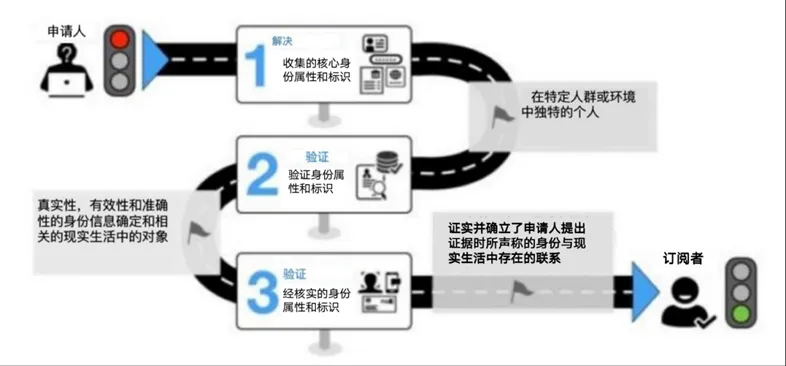

02 身份验证

零信任的核心理念是要求‘先认证,后连接’,一个良好的验证过程和可靠性变的至关重要,验证过程包含了3个阶段,第一阶段收集核心身份属性和标识;第二阶段验证身份属性和标识;第三阶段经核实的身份属性和标识;

(来自NIST SP 800-63A)

在这个方案实施过程中,将基于环境中数据源、资产、应用程序和服务(DAAS)组件进行风险控制。这意味着要求每个DAAS组件应该提供相应的验证和确认流程。

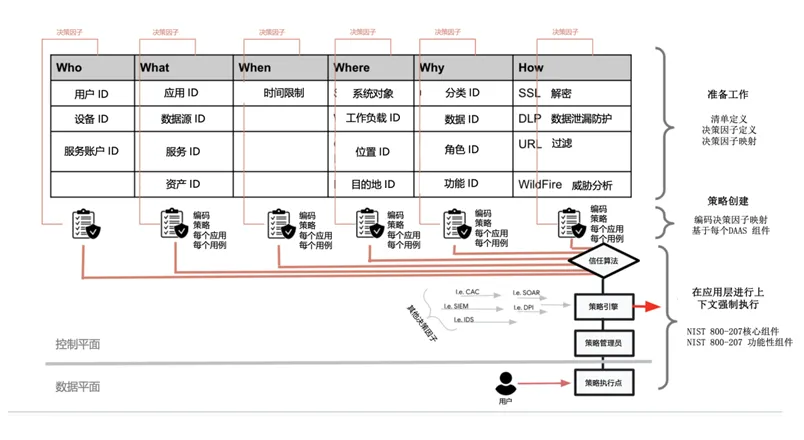

03 决策因子

主体被验证完成后,需要基于决策因子来完成访问控制的决策过程,那么需要收集整个访问过程每个阶段详细的信息,包括主体、网络、资源相关属性和标签,甚至结合第三方威胁情报和日志,把身份属性、访问上下文、决策因子全部动态和静态数据转化为策略代码,然后被规则引擎使用,对访问过程进行访问控制,下图清晰的展示了如何将决策因子定义便捷地转化为策略代码。

04 决策策略

通常基于组织管理的单一可信权威身份源,通过基于角色的访问控制(RBAC)和基于属性的访问控制(ABAC)来对访问过程进行控制;而在零信任中我们寻求基于风险的访问控制,在请求者和资源之间的交互流程中我们创建更加精细的策略,策略就是在零信任环境中定义明确的授权方式,利用决策因子进行访问控制和策略决策;对于决策失败的情况需要事先定义不满足授予访问条件时采用的解决方案,加强策略决策过程的逻辑闭环。

总结

本指南展示了基于身份来控制对数据或系统(资源授权)的访问可以获得的商业业务价值,包括提高安全性、提高合规性、减少摩擦、提高敏捷性、提高生产力和降低成本。零信任模型秉持“永不信任、持续验证”的理念,对访问的数据和业务系统进行安全风险评估验证,并且这种验证不仅仅针对访问者本身,也包括基于身份的设备标识、组织标识、代码标识和代理标识。

零信任架构解决方案势必会与IAM技术结合更加紧密,而IAM技术发展路径上也会借鉴零信任思想构建一个更加安全的访问控制方案,本指南结合零信任对身份和访问管理进行了细致说明,为企业实施零信任架构或策略时提供了访问控制过程中的最佳实践。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息