2021.10.11

2021.10.11 3876

3876

网安纪100年

边陲之地,两军交战。

一方主将力主零信任要义,统筹全军。一方主将为保守派,将边防城墙视为安全边界。两方对抗僵持不下,忽有试图坐拥渔翁之利的黑客小国试图袭击……

黑客小国徐徐图之:

保守派阵营,外严内松。边界防线重军驻守,部署狼烟、警哨(防火墙、入侵检测系统)不等,强攻容易引起告警,且对抗不易。然,若以利诱之,策反小将为己(黑客小国)所用,近源攻击、内鬼操作皆是大有可为。亦或是绕过边线潜入或钓鱼以窃取兵将令牌(员工账号信息),顶替冒充,可步步深入,直窃主将机密。

反观零信任阵营,不清虚实。可派小支黑客队伍夜袭,或潜入间谍,尝试里应外合。然步入防线,触发警报,间谍行动受限,四处访问皆需经身份盘问与校验。又以威逼与利诱,试图策反,不想零信任已融于基础设施之中,“最小权限授予、基于身份访问控制”已为军令不可动摇,且终端校验处处可见。看似兵力分散,却固若金汤。

如此,零信任之旗在攻防对抗中得以胜利高举。

2010年,John Kindervag提出了零信任理念,指出了“默认信任是安全的致命弱点”这一事实,然而经过了数年以及多次网络安全危机后才逐渐被企业理解和认可。当前,边界安全模型依旧是主要的网络安全模型,但在契机和革新的推动下,新的安全基础架构被应用也只是时间问题。

信任废墟下,第一需求来自“解决问题”

伴随企业IT架构变化、“默认信任”坍塌,在市场最火热的时候,万物皆可零信任。

根据这几年对中国市场的贴地观察,数篷科技的技术副总裁王柏达发现,部分企业对于零信任还是存在认知偏差、刻板印象或是僵化定义。

一方面,越来越多的厂商“零信任化”,不管是传统厂商的转型,还是创业公司的加入,都让国内零信任市场愈发多元化与活跃;另一方面,很多企业对零信任理解不深,有“跟风”倾向,难免存在将零信任等同于某一类技术的认识偏差,如SDP、IAM等。此外,零信任模型中很重要的“动态授权”和“持续验证”能力,在市场上还没有相对统一的评估机制和标准。这也让企业在选择零信任产品时的评估指标很宽泛。

王柏达深信:零信任理念虽好,终归要围绕着甲方的实际业务场景来落地,解决问题比“噱头”更重要。

在王柏达看来,企业传统的基础设施基于边界信任模型,安全能力往往部署在企业网络边界的范围内。而“安全即基础设施”则意味着在传统基础设施上部署“软件定义”的安全能力,访问和应用在哪里、安全能力就随之覆盖到哪里。“软件定义”也意味着,在成本控制和业务覆盖上对企业更为友好。

由于国内互联网发展快速,大多传统企业在信息化还不是很完善的时候,就被挤进了互联网浪潮。因此,这些企业的IT环境大多是错综且交叠的复合体,简单来说就是兼备了陈旧的基础设施和前沿的技术的一个混合IT架构。对新兴的中小型企业和互联网企业,虽然“历史包袱”比较轻,又采用了开放的互联网环境运转,但由于业务导向很强,同样也存在各类风险。

因此,所有企业仍需根据内部IT及安全建设的不同阶段,采用灵活的零信任落地方式。而企业的零信任安全战略应该基于业务需求、组织建设、技术选型、企业文化和思维方式等方面来制定。

譬如系统重构或公司初创阶段,可以采用全新的零信任整体架构设计;已有系统但希望通过零信任减少风险,可以选择ZTNA或网关式产品;当整体改造比较困难或担心风险时,则可以选择先在某个业务或某个部门或小部分员工进行零信任试点……以循序渐进的方式,从解决具体问题入手,是零信任进入企业的稳妥方式。

正是因为企业的情况和需求不尽相同,因此在选择零信任产品的时候应考虑产品的可配置性、高效运营以及系统对接等能力。比如,可以根据不同的人员及业务类型配置不同的产品形态(基于零信任理念的VPN、应用网关或数据安全沙箱);可以通过自适应策略引擎实现动态权限高效管控;通过软件定义以及开放的API实现业务以及现有基础设施的对接等。

当然,目前国内外对于零信任的部署方向不外乎两种:“网络和安全同步进行”,亦或是强调“零信任先行,网络重构可以略微滞后”,在杨一飞看来,零信任安全产品和整体网络架构的先后问题,无非是根据实际环境,螺旋式上升的发展趋势。不管哪一种,最终指向的都是整体的零信任应用结果。

访问安全是零信任的开局,而数据安全是未来

所有应用都是从访问开始,关注访问安全是一个很好的开局。但我们也必须承认,访问仅仅是一个开端。

当零信任的访问安全被市场广泛应用时,新的安全问题出现了——任何时间、地点访问企业内部数据资源的便捷下,意味着数据分布更分散,数据在边缘或是云上面临新的安全风险。

孤阴不长,独阳不生。零信任的终点一定不是仅解决访问安全问题,而是一个贯彻于IT和OT的更完整的解决方案。对于零信任的认知概念也在从一个单点(访问安全)拓展至更大的范畴。

数年前,数篷已然做好了准备,自成立之初,当取名为数篷(DataCloak)时,就想好了要基于零信任理念为数据包裹上一个“柔性”的斗篷,即让数据在高度交互和流动下产生价值,同时保障流动数据可用不可拿的安全。在杨一飞看来,数据安全就是零信任进一步发展的关键性方向。

过去,基于数据安全衍生了无数的安全产品,从加密、脱敏、数据防泄漏到数据库安全,而随着数据的分散、高频流动,基于零信任理念的数据安全解决方案则更基于敏感数据访问控制而发展。

在可预想的未来,数字化转型将让企业业务运行在整合计算、存储和传输能力的虚拟化平台上:从设备、网络,到应用、数据,实现点对点对等安全。这将成为零信任产品的落地趋势。

零信任、SASE和ZTE

零信任、SASE、ZTE(零信任边缘)……在市场炒作周期内,大量术语在当下网络安全环境中碰撞与交集,让一些企业产生了疑问和混淆。事实上,最早是Forrester提出了零信任概念,其后是Gartner提出SASE,最近,Forrester又提出ZTE。

通过对这几个概念的剖解,可以发现其核心都是基于身份的访问控制来实现应用与数据安全。只是由于理念于不同的IT环境背景下提出,所以在描述上有所不同。如最早的IT环境中,由于大量应用与数据集中于数据中心,因此零信任理念也是基于数据中心的访问控制而展开。随着应用广泛分布,数据流向终端、云端,从边缘考虑应用与数据的安全访问开始成为主流,这也催生了SASE、ZTE概念的火热。

相比而言,SASE强调网络和安全的紧耦合,要求单一提供商提供全套SASE产品,而ZTE强调网络和安全解耦,可以由多个供应商集成。但是用王柏达的话来说,“殊途同归”,实现边缘数据安全将是相关产品的落地方向。

有趣的是,尽管SASE或是零信任的方案里常常会谈论到SD-WAN,但从数篷科技等国内厂商推出的产品来看,更好的方式还是由安全厂商提供安全能力,由网络运营商来提供网络能力,发挥所长。而随着企业级SaaS应用进程的推进,SASE的市场还将进一步打开。

在国内,大家对SASE更多处于探讨与探索阶段。而DACS AnyCloud®作为提供跨云跨地域的IT基础设施平台与安全服务的SASE解决方案,同样在接受市场的磨合。

杨一飞认为,SASE的主要需求来自端到云的访问中对网络优化和安全保障能力的需求。当一个企业具备多个(跨地域)分支机构,并且拥有多个自建云和租用云时,实现多云、多业务、多地的互相访问对于网络和安全的高需求是显而易见的。在这个基础上,数篷科技通过自有安全能力和第三方(万国数据)骨干网络能力的叠加,同时解决了多端到多云,以及跨云互联互通问题,也就是同时提供了终端到服务端,服务端到服务端的网络优质互联以及应用与数据安全保护。SASE是数篷科技零信任战略规划里的一环,也是数篷科技迈向云的起点。

“安全即基础设施相当于做安全的虚拟化,把底层不同的物理基础设施的安全特性用软件定义的方式抽象化。”杨一飞提到,“越来越多的安全专家已经在零信任和数据安全、边缘安全融合的道路上进行研究与探讨。”

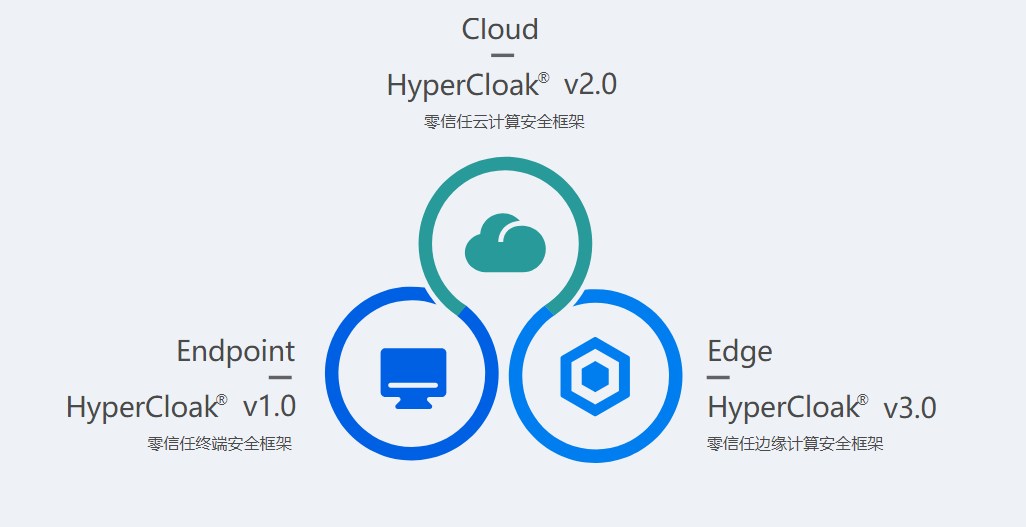

去年,数篷科技发布了名为HyperCloak®(凌界)的增强型零信任安全框架——国内第一个零信任安全框架。基础架构决定安全问题的复杂度,而这种让零信任安全框架与基础设施深度融合的方式,更是对以往的IT基础架构提出了一个跨越性的补充。

一年的时间,大量企业通过SDK接入HyperCloak®,将这一安全框架与其内部的一些工作平台进行融合。框架的实践又回馈给2.0版本框架,形成正向优化。

如今,通往零信任的路,逐渐明朗。下一代的企业安全将基于零信任架构、由软件定义、融合AI技术,形成横贯企业办公、云计算和边缘计算场景的企业安全空间。

纵观越来越多零信任可行性实践的输出,平台化与生态化的发展,群策群力下形成犄角之势。纵是车错毂兮短兵接,应也无惧。

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息