2021.12.22

2021.12.22 4665

4665

一、方案背景

随着数字化的普及移动办公和云服务使用日益广泛,企业或政府内部薄弱系统无防护,网络边界不再局限于个人设备和系统的运行环境。企业内部应用存在多而分散,登录认证不统一,员工的账号的恶意行为很难被分析,部分员工使用自己的设备在公司办公等多种问题,内部网络不再是应用可以无防护开放的安全环境。对于缺乏安全防御管理的应用,天谷零信任平台对访问的来源设备、用户登录凭证等进行细粒度的访问控制,基于多重因素的持续认证可以大幅度减少应用被扫描,爆破,内部资料外传等风险。e 签宝作为saas 公司存在其场景的特殊性,主要包含以下:

1.采用多云服务,云服务账号管理比较痛苦,无法接入内部用户体系,风险极大。

2.内部应用域名混乱,缺乏统一登录,业务不愿意适配接入统一认证。

3.第三方应用如wiki,jira,Jenkins 等无人维护,无法二开,更无法接入统一登录平台。

4.外采saas 账号无法接入内部用户体系,风险极大。

二、方案概述和应用场景

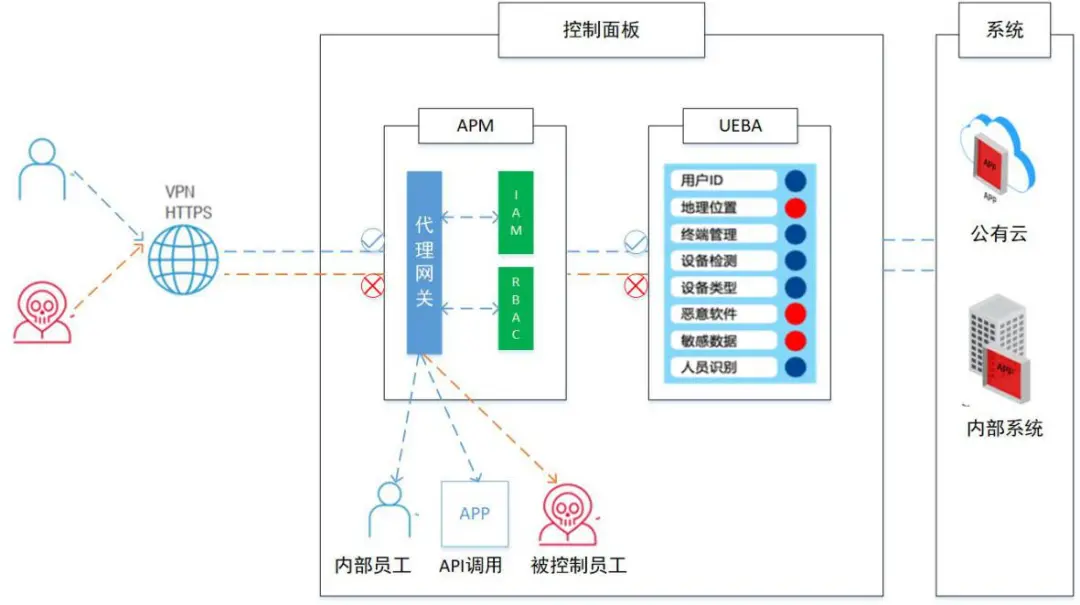

图1

在天谷零信任平台的设计中,用户必须通过零信任网关才能访问到后台的应用系统,同时集成风险引擎、信用评级、安全态势等安全能力,打造基于基于身份体系的安全管控平台。天谷零信任平台包含如下的组件:

1.零信任网关

零信任网关作为代理,用户必须通过零信任网关才能访问到后台的应用系统,后台业务做隐身保护,同时提供精细粒度的、基于请求的策略防护,非法访问敏感信息的审计日志,打通RBAC 鉴权网关。

2.DNS 指向

打通内部cmdb,DNS 服务,把业务域名切到零信任网关。

3.IAM

IAM 的统一卡点,实现所有应用登录环节中身份体系的统一身份收拢。

4.RBAC 权限控制模型

实现了应用访问的应用级权限访问控制,基于用户部门岗位等,进行权限的全生命周期管理。

5.UEBA 统一审计

实现了用户跨应用的统一行为审计,针对用户的历史访问行为进行画像,并且将当前用户的行为进行匹配,UEBA 基于LSTM,多采用层次检测和集成检测两种思路,层次检测指的是搭建多个简单模型对全量数据进行粗筛,之后在用性价比高、可解释性好的模型进行精准检测。

6.文件追踪

网关对于所有系统的文件下载行为,对其中的敏感文件进行统一管控到文件管理平台,并在下载前添加下载人的身份追踪标识,来追踪这份敏感文件的打开记录目前阶段,零信任网关已经接入公司内部绝大多数部分系统,包括但不限于基于开源搭建、自研、三方私有云部署、三方Saas 服务部署等。

三、优势特点和应用价值

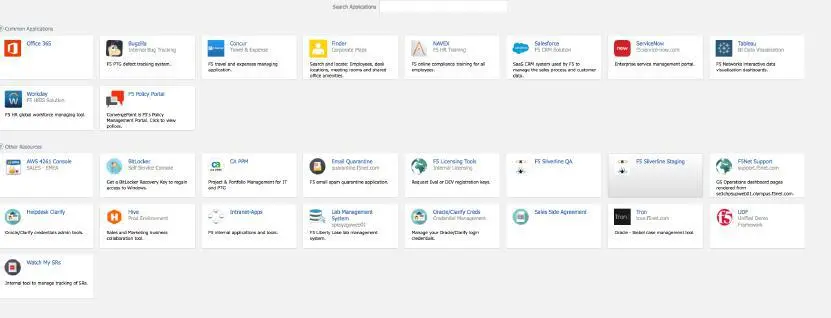

1.e 签宝零信任团队只有2 个同学,应用无需任何改造,只要域名切换到网关,进行部分简单配置,就能接入,用户使用除登录界面变化外,基本无感。方便快捷的接入方式使得天谷零信任平台已经接入30+以上的内部系统,全面实现公司的统一登录以及身份认证,堵住数据泄露的缺口,抓住公司内鬼。

2.突出优势是能够为所有应用插件化赋能,比如统一添加文件追踪能力,对于数据流的导出,可以进行全生命周期的追踪。

3.天谷零信任平台通过系统化,确保零信任能够在总部以及全国各分办进行扩展, 过程不会对系统使用、技术支持或用户使用造成负面影响。

4.零信任结合UEBA 将保护资源的目标聚焦到人与数据安全,通过策略与控制排除不需要访问资源的用户、设备与应用,使得恶意行为受到限制,缩小被攻击面,大大降低了安全事件的数量,能够节约时间与人力资源来迅速恢复少数的安全事件。

图2

图3

四、经验总结

零信任系统看着很美好,其实坑超级多,下面罗列几点遇到的坑:

1.跨域问题

零信任由于是劫持域名,域名不统一就会存在跨域问题,要做到单点登录,就需要解决跨域问题,这块我们投入大量时间去解决,我们现在正在推内部应用统一域名。

2.跳转问题

零信任要判断登录状态,做到实时拦截,拦截后重定向到登录页,由于现在大部分业务都是前后端分离,但部分老业务又没有做到前后端分离,导致跳转方式各种各样,有的是前端跳转,有的是302 跳转,有的是业务后端跳转,需要零信任网关做大量适配。

3.对接麻烦

由于每个系统都有自己的登录认证体系,有些是遵守标准接口,但是现实很骨感,大部分应用不遵守标准,这样零信任需要对接每个认证协议,才能实现单点登录,比如分享逍客,FINDBI 等等。

4.验证麻烦

我们采用的零信任架构是劫持域名,这样的话,会造成测试比较麻烦,上线虽然也有灰度,但是如果有些应用是写死后端IP 的话,这种问题根本测试不出来,由于这种模式,造成了各式各样的线上故障。

5.https 流量

我们零信任采用的nginx 反向代理模式,拿不到https 就麻烦进行流量解析,这块要么申请二级域名,找供应商要证书,要么就是采用正向代理,需要客户信任证书。

6.团队协作

零信任需要切域名,业务接入等,依靠各个支撑部门的配合,安全部门、运维部门、内部用户中心、IT 部门、行政部门以及人事部门等部门的合作,这块存在巨大的沟通和协作成本。

以上案例由CSA大中华区会员单位E签宝提供

登录

登录

雷池WAF

雷池WAF 安恒信息

安恒信息