2021.11.22

2021.11.22 2717

2717 厦门服云信息科技有限公司

厦门服云信息科技有限公司

一、案例背景:

- 项目背景

国家开发投资集团有限公司(简称“国投”)是中央直接管理的国有重要骨干企业,是中央企业中唯一的投资控股公司,是首批国有资本投资公司改革试点单位。国投成立以来,不断完善发展战略,优化资产结构,逐步构建基础产业,前瞻性战略性产业,金融及服务业和国际业务四大战略业务单元,在重要领域和关键行业充分发挥国有资本引领和带动作用。现阶段,国投集团业务种类繁多,经营范围广泛,业务类型不尽相同,因而各自所面临的网络安全威胁也参差不齐,但它们都或多或少的会面临受到黑客攻击、恶意代码、数据泄漏和内部滥用等安全隐患,国投集团网络环境不容乐观。

- 面临问题

随着国投集团的业务不断发展壮大,以计算机和网络通信作为业务支撑的信息技术也得到了迅猛发展,IT资源已成为国投集团生产、经营、管理的重要基础,保障着国投集团的正常运行,推动着国投智能的快速发展。数字化在为企业提质、降本、增资的同时,也为企业IT架构带来新的挑战。

1.技术转型面临安全挑战,传统安全架构有局限。

2.应用架构随基础架构升级不断演进,安全边界模糊。

3.网络空间安全威胁多,安全防护要求更高。

4.数字化空间扩展引入新风险,传统安全架构难以支撑。

5.以信任为核心的安全理念兴起,弥补传统安全机制缺陷。

二、案例概述:

- 网络安全风险分析

国投集团安全体系建设初步到位,随着《国家安全法》、《网络安全法》、《数据安全法》等国家网络安全法律法规的出台,仍需要开展补充建设。

(1)国投集团目前对用户的授权粒度限于应用级,尚未达到功能级、服务级和数据级,用户的越权和违规访问的控制能力不够完善,内网安全不能视同为无条件信任。

(2)仅仅依靠边界防护难以应对身份、权限、系统漏洞等维度的网络攻击向量。基础设施漏洞超出企业控制范围,导致边界网关被攻破、渗透、横移;访问控制颗粒度过粗、角色和策略爆炸,内部合法用户滥用权限,静态权限难以应对动态风险。

(3)现有访问方式是以“边界安全”为主导理念建设的安全手段,但仅仅依靠边界安全难以确保业务可信,还需将边界安全和业务安全更为紧2密结合,才能真正实现数据访问和使用的纵深防御。

- 网络安全建设转型

打造“零信任”安全防护能力,实现不同主体对应用级、功能级、数据级细粒度强制访问控制。建立零信任相关标准制度,包括用户分级要求、应用分级要求等;建立零信任相关安全系统,支持不同类别人员的安全访问、可管可控,支持用户异常行为审计,对数据细粒度访问控制。有效提升细粒度访问控制能力,同时达到降低互联网暴露面、保障业务访问安全、统一认证管理、安全审计等防护要求。

2019年,美国国家标准委员会NIST对外正式发布了《零信任架构ZTA》白皮书,强调了零信任的安全理念,并介绍了实现零信任架构的三大技术“SIM”。SDP(Software Defined Perimeter,软件定义边界)、IAM(Identity and Access Management,统一身份与访问管理)和MSG(Micro-Segmentation,微隔离)。

NIST白皮书总结了零信任的几种实现方式。其中,SDP技术是用于实现南北向安全的(用户跟服务器间的安全),微隔离技术是用于实现东西向安全的(服务器跟服务器间的安全)。微隔离是零信任架构的重要组成部分。

零信任是新一代网络安全架构,主张所有资产都必须先经过身份验证和授权,然后才能与另一资产通信。 微隔离技术帮助企业实现最细粒度的访问控制,面向业务应用,而非单一的IP地址的方式实现数据中心资产东西向之间的身份验证和授权访问,是零信任在数据中心的最佳实践。

三、安全技术应用情况:

- 微隔离部署架构

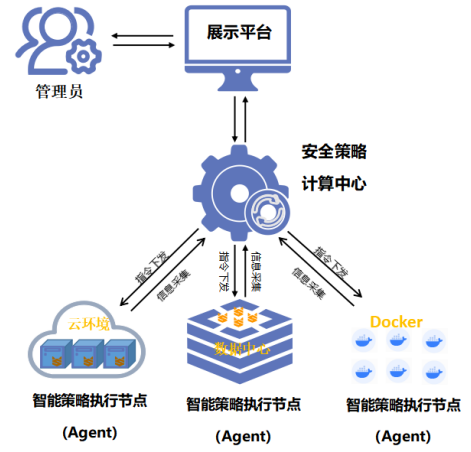

微隔离的组成:安全策略计算中心+智能策略执行节点(Agent):

部署在工作负载上的策略执行节点实时收集工作负载上的信息并反馈给安全策略计算中心,同时根据策略计算中心下发的策略对工作负载上的安全策略做实时的精确调整。

策略计算中心接受来自执行节点的信息,制作应用通信的拓扑图,根据应用的实时拓扑图,编写安全策略,对安全策略进行持续的计算,并将计算结果推送给执行节点以对工作负载进行安全防护。

- 多应用场景解决方案

零信任安全架构:为集团打造“零信任”安全防护能力,实现不同主体对应用、服务、业务细粒度强制访问控制,同时达到降低互联网暴露面、保障业务访问安全,实现数据中心资产东西向之间的身份验证和授权访问,成为零信任在数据中心的最佳实践。

精细化统一管理:对集团的私有云、公有云、混合云、数据中心等多环境条件下实现内部流量统一监控、安全策略统一管理;绘制可视化的业务拓扑,提供多微隔离能力及多级别的安全策略,实现不同地点环境的隔离安全管理。完成其业务隔离,区域隔离的需求。

安全对抗内部防护:对集团内部威胁防御重视。微隔离技术通过识别、监控虚拟机之间、虚拟机与物理机之间的流量,发现内部的威胁,对高危端口、异常来源IP、异常主机等,在网络层直接关闭、阻断,实现网络攻击在内部的横向行走进行防御,并结合业务流量拓扑找出攻击路径进行溯源。

云原生容器隔离:对集团内的微服务架构适配容器环境的隔离,将容器成功接入管理中心,识别容器信息,运用微隔离技术及NetworkPolicy机制绘制容器之间、宿主机与容器间的业务拓扑,和容器安全策略控制管理,保证容器的网络安全和业务优化。

四、客户反馈效果:

- 业务流量精细化访问

通过微隔离设备实时监控网络流量,基于真实流量访问情况梳理业务,并对业务访问关系进行可视化展示,根据业务真实访问情况,将服务器之间做了访问控制。每个服务器只能访问他对应的应用服务器,应用服务器只能访问他对应的数据库等,隔离业务系统之外不相关的链接以及端口通讯;实现了数据中心可信的安全通信访问控制的同时缩减了网络风险暴露面及攻击面。

- 实现零信任最佳实践

SDP解决从数据中心外部(不再区分办公网和互联网)安全地访问数据中心的服务与数据的问题。微隔离技术解决数据中心内部流量的识别与访问控制问题。这两个技术把数据中心全部流量(南北向,东西向)都管理起来了。通过微隔离技术实现了零信任模型中重要的一环。

- 提升整体运维管理能力

大幅减少安全运维中手动操作和安全性任务所需的时间,减少了系统环境中是否存在高危端口、非安全访问通信、各安全区域隔离粗放、多环境运维等梳理困难、手段困乏、工作繁琐的问题。使用微隔离系统统一运维管理的多云及数据中心等多环境的访问隔离管理,通过业务拓扑可视化,自动生成策略等手段有效轻松的实现运维管理的工作。

- 减少攻防对抗内部威胁

在日常网络安全防护、重大保障时期和攻防对抗演习也起到了莫大的作用,在以往的安全事件当中,攻击者通过攻击手段进入内网后,利用服务器做为跳板,在网络当中东西向横移,快速传播进一步扩大攻击面;在部署微隔离后,成功的阻止这种来自内部的横向攻击。通过精细化的访问控制,阻断病毒在内部网络中的蔓延,降低了黑客的攻击面,帮助我们在攻防对抗中产生实际防护的表现。

- 满足等级保护合规需求

等保2.0中在安全区域边界和安全计算环境中多处提到访问控制要求,同时等保2.0中防御技术以白名单为核心特征的安全体系。微隔离系统提供多种隔离能力,进行全方位的精细化隔离与防护策略管理,生成符合业务实际的白名单访问控制策略。可自动生成策略 ,使得访问控制更加灵活和简便。

登录

登录